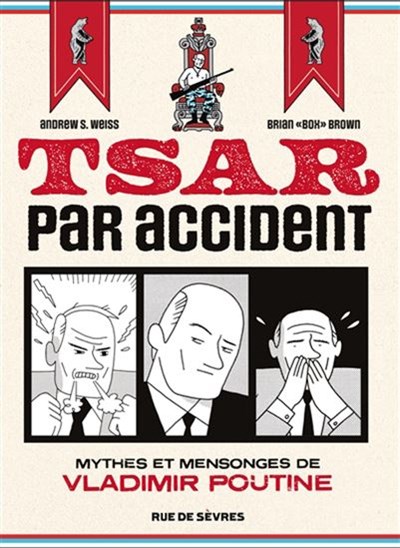

L’auteur Andrew S. Weiss a travaillé à la Maison-Blanche, au Pentagone, au département d’État, etc. Il signale : « Si à l’époque on m’avait dit qu’un ancien sous-officier du KGB – qui n’avait jamais vraiment brillé – un certain Vladimir Poutine […] – serait promu des arrière-salles du Kremlin directement à la tête du pays, je vous aurais dit d’aller vous faire soigner ». Il ajoute : « Ce que nous croyons savoir de lui est souvent un savant mélange de psychologie de comptoir et d’interprétations erronées de l’histoire millénaire de la Russie ». Sa mise en scène comme un dur à cuire « lui permet de passer pour plus intelligent – et plus compétent – qu’il ne l’est réellement. […] ».

Le roman graphique « Tsar par accident » raconte les hasards de la vie qui ont fait en sorte que Vladimir Poutine s’est retrouvé au pouvoir au moment où sa carrière plutôt sans éclats le destinait à un poste moins élevé. Mais on pourrait dire la même chose de certains dictateurs, présidents, rois et ministres de par le monde au cours des âges auxquels la chance a souri. Eux aussi ont su profiter des occasions favorables pour gravir des échelons trop importants pour leur talent naturel. La nation en paie alors le prix jusqu’au renversement, exil ou décès du personnage.

Il faut quand même donner à Poutine le fait qu’il s’obstine, qu’il s’accroche, malgré les revers et les refus. Pour accéder au KGB, on lui dit de faire des études ou d’entrer dans l’armée. Il s’exécute et reçoit son diplôme.

Il se retrouve donc au KGB en 1975. Mais ce ne sont pas les grandes missions dont il rêvait qui l’attendent, mais du travail de terrain local. Il n’impressionne pas ses supérieurs avec les résultats obtenus. À la suite d’une bagarre dans le métro, on le mute à Dresde en 1985 pour des missions vides de sens, faute de budget. En 1999, on apprend au président Clinton que Poutine sera le prochain président russe. Que s’est-il passé entre 1985 et 1999 pour que soudainement Poutine sorte à ce point de l’obscurité et soit propulsé comme président de la Russie ?

Il faut créditer son éthique de travail, mais avant toute chose sa loyauté envers ses patrons dans cette organisation qui privilégie les liens personnels. Eltsine, le président de l’époque, sentait sa fin venir et proposa un marché à Poutine. L’auteur écrit : « Il ferait de lui le président s’il acceptait de les protéger, lui et sa famille ».

Tout comme Hindenburg croyait pouvoir manipuler Hitler en lui permettant d’accéder aux hautes sphères du gouvernement, Eltsine pensait faire de même avec Poutine. Dans les deux cas, ce fut une erreur coûteuse pour l’Europe et le monde.

Le bouquin passe en revue la montée des oligarques russes, le rapprochement du pouvoir pour les amis de Poutine. Andrew Weiss souligne : « L’un des points que les étrangers ne saisissent pas toujours c’est que la Russie est une société qui fonctionne sur la base des liens personnels, plutôt que dans le cadre d’institutions ou d’un état de droit. »

Dans les années suivant la chute du Mur de Berlin, on constate la mainmise de secteurs importants de l’économie russe par des fonctionnaires et agents du KGB corrompus, de même que par la mafia. Comme l’écrit l’auteur : « Vladimir Koumarine, patron tout-puissant du gang notoire Tambov, faisait la loi dans le pays ».

Le support de Vladimir Poutine envers les États-Unis après les attentats du 11 septembre 2001 le rapproche de George W. Bush et de son père George H. W. Bush avec lesquels il va même à la pêche à Kennebunkport. Il espérait ainsi relancer l’économie moribonde russe et gagner en liberté pour contrôler les médias russes.

Le plus étonnant pour moi demeure le fait que Poutine approuva durant cette période l’implantation hautement controversée de bases américaines et de l’OTAN à travers l’ex-Union soviétique (Ouzbékistan, Tadjikistan, Kirghizistan). Par ce geste, il recherchait une stabilisation avec l’Ouest. Les causes des attentats du 11 septembre 2001 étant encore discutées aujourd’hui à travers le monde, spécialement dans les cercles les plus informés, Poutine a dû réfléchir plus tard à la pertinence et aux conséquences de sa décision d’autoriser de nouvelles bases américaines et de l’OTAN près de la Russie.

Le président russe s’aperçoit rapidement qu’il ne pèse pas lourd dans la balance diplomatique face à un superpouvoir comme les États-Unis. On ne le reconnaît pas en tant que joueur sur lequel il faut compter. Dans l’optique d’une meilleure compréhension entre l’Occident et la Russie, l’auteur souligne l’importance de mieux appréhender les griefs des deux camps. Il signale que cela manque cruellement.

D’autant plus que le Kremlin a la certitude que « les revendications de changement politique sont toujours le fait de conspirations soutenues par les Occidentaux ». À force de se surveiller les unes les autres et tenter d’influer sur la gestion intérieure d’autres pays, toutes les grandes nations projettent leurs intentions et ne croient plus qu’une manifestation peut provenir de la base à partir d’un désir sérieux d’amélioration de certaines politiques détestables.

L’auteur effectue un retour sur les problèmes entourant la sécurité territoriale de la Russie à travers les époques, envahie tour à tour par les Mongols, Napoléon et Hitler : « [La Russie] se repose traditionnellement sur les territoires annexés pour faire tampon entre la mère patrie et toute menace extérieure ». Il traite également du conflit tchétchène, de la lutte contre le terrorisme, de l’ingérence politique dans les États voisins et de l’implication russe dans les élections américaines de 2016.

Andrew S. Weiss couvre large et d’autres thèmes trouvent leur place dans le bouquin : l’histoire de la Guerre froide, Trump, Snowden, Wikileaks, les JO de Sotchi et le travail de Maria Butina, une agente russe qui réussit à pénétrer les cercles supérieurs du parti républicain américain.

C’est sa croyance dans le déclin irréversible de l’Occident qui a permis à Vladimir Poutine d’envahir l’Ukraine. L’auteur conclut avec une remarque sur l’invasion de ce pays et le bombardement sans discernement des cibles civiles : « Le monde est en train de comprendre que Poutine n’a jamais été le stratégiste qu’il a prétendu être. C’est un improvisateur pris dans son propre piège ».

Je me permets une remarque concernant l’invasion de l’Ukraine. Ce pays doit recevoir des avions de combat des États alliés pour protéger son territoire, ce qui offusque profondément la Russie. J’aimerais tout de même rappeler le fait que lors de la Seconde Guerre mondiale, l’Union soviétique a accepté énormément d’aide provenant de l’extérieur pour sa défense sur le Front de l’Est. Pour ne citer qu’un seul appareil et pays, l’Union soviétique a obtenu 877 bombardiers B-25 Mitchell des États-Unis.

Cliquez sur le lien pour d’autres romans graphiques et bandes dessinées sur mon blogue.

Titre : Tsar par accident : mythes et mensonges de Vladimir Poutine

Auteur : Andrew S. Weiss et Brian « Box » Brown

Éditions : Rue de Sèvres

© 2022

ISBN : 978-2-81020-450-2