Le Québec a reçu le vendredi 1er mai 2020 une cargaison de matériel médical destiné au personnel luttant contre le COVID-19. Un avion-cargo Antonov 225 transportait la marchandise. Le vol a été organisé grâce à une collaboration conjointe entre Nolinor, Momentum Solutions et Antonov Airlines.

Parti de Tianjin en Chine, l’avion a fait escale à Anchorage, en Alaska, avant de continuer son vol au-dessus du Canada jusqu’à la province de Québec.

L’arrivée de l’Antonov 225 à Anchorage a été annoncée à l’avance par les médias, ce qui a permis à une foule nombreuse de se poster aux abords de l’aéroport et de surveiller l’approche de l’appareil. Le lien suivant vous permet de visualiser l’approche et l’arrivée : KTUU Video Antonov 225

À 5 : 35 sur le vidéo de KTUU, on peut voir un MD-11F de la compagnie Fedex. La mention est nécessaire, car cet avion très avant-gardiste au moment de sa conception est de moins en moins utilisé à cause de son âge et des coûts de carburant associés à son utilisation. L’appareil ne sert aujourd’hui que pour le transport de marchandises. On ne construit plus d’avions de cette grosseur ayant trois moteurs. Il y a de bonnes chances que l’Antonov 225 continue de voler longtemps après qu’un MD-11F aura fait un dernier transport de marchandises. (Édit: l’Antonov 225 a été détruit par la Russie lors de son invasion de l’Ukraine).

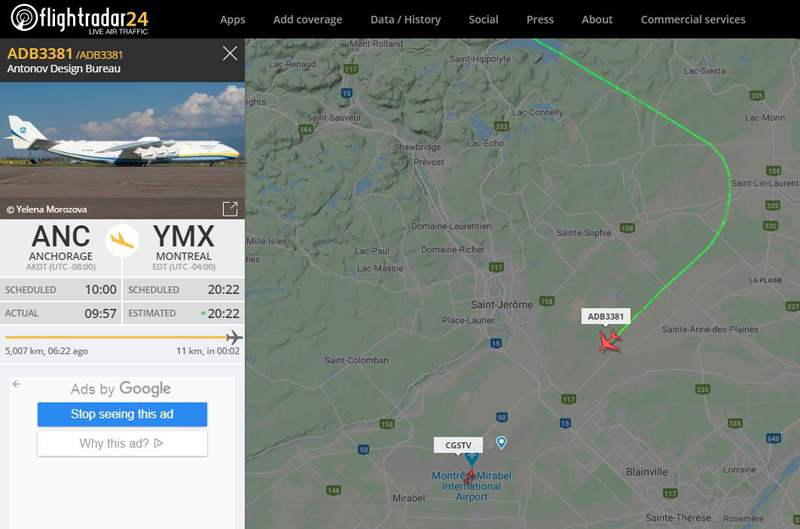

Après être redécollé d’Anchorage dans la matinée du 1er mai, l’Antonov 225 est arrivé à Mirabel, au Québec, en soirée vers 20 h 22. La trajectoire de l’avion (ADB3381) pouvait être suivie sur Flightradar24 au moment de son approche pour Mirabel (CYMX).

On peut voir sur l’image de Flightradar24 qu’un hélicoptère (C-GSTV) est positionné pour filmer l’arrivée du mastodonte. Il s’agit d’un AS 350 BA de la compagnie TVA, média de nouvelles francophones au Québec.

Source : FlightAware

Photo de Martin Chevalier.

YQBspotting a mis en ligne une vidéo très intéressante de l’arrivée à Mirabel de l’Antonov 225 avec sa cargaison de matériel médical.

Andy St-André, de TVA, a publié sur son compte Twitter une vidéo du déchargement du matériel médical.

La photo ci-dessous montre les opérations de déchargement de l’appareil. Le matériel servant à la lutte contre le coronavirus a été manipulé par du personnel portant une combinaison appropriée.

Photo de Joël Lemay /Agence QMI.

Plusieurs défis ont été rencontrés avant que ce vol ne soit une réussite : la barrière de la langue, la vérification de la qualité du matériel transporté (du matériel contaminé n’est pas d’une grande aide), les exigences de la Chine quant aux opérations aéroportuaires, les heures limitées d’ouverture des douanes, le temps maximum en service que l’équipage de l’Antonov 225 peut effectuer dans une journée, la compétition pour les commandes de matériel médical, les magouilles de certains pays pour s’accaparer une marchandise qui ne leur est pas destinée, etc. Mais finalement, après un travail soutenu, le Québec a finalement reçu sa cargaison.

Le dernier vidéo de YQBspotting montre le départ de l’Antonov 225 de Mirabel.

Cliquez sur le lien pour d’autres articles sur la photographie de l’aviation sur mon blogue.